Quando a gente começa a mexer com APIs, a palavra “token de autenticação” aparece o tempo todo. Mas afinal, o que é isso e por que ele é tão fundamental?

O motivo é simples: você não quer ter que enviar seu login e senha a cada nova requisição. Seria um pesadelo de segurança e performance.

O token resolve isso. Ele é uma chave temporária que o servidor gera depois que você se loga pela primeira vez. Em vez de mandar suas credenciais de novo, você só envia esse token.

O servidor olha para ele, valida, e se estiver tudo certo, libera o acesso.

A melhor analogia é a do crachá digital (ou uma pulseira de festival): você prova quem é uma vez (na entrada) e depois só mostra o crachá para acessar as áreas restritas (as rotas da API). Enquanto ele for válido, você entra. Quando expira, precisa pegar um novo.

Como um token de autenticação funciona

Na prática o fluxo é bem simples, e quase sempre é assim:

- O usuário faz o login (com e-mail e senha, por exemplo).

- O servidor valida as credenciais. Esse email existe e a senha está certa? Ótimo.

- O servidor gera um token de autenticação único para aquele usuário.

- Esse token de autenticação é devolvido e salvo pelo cliente (o navegador, app mobile, Postman, etc.).

- A cada nova requisição para uma rota protegida, o cliente envia o token no cabeçalho (Header). O padrão mais comum é assim:

Authorization: Bearer seu_token_aqui - O servidor intercepta essa requisição, confere a validade do token (se não expirou, se a assinatura bate) e, só então, responde com os dados.

É esse o processo que roda em praticamente qualquer API moderna que você usa hoje, de REST a microserviços.

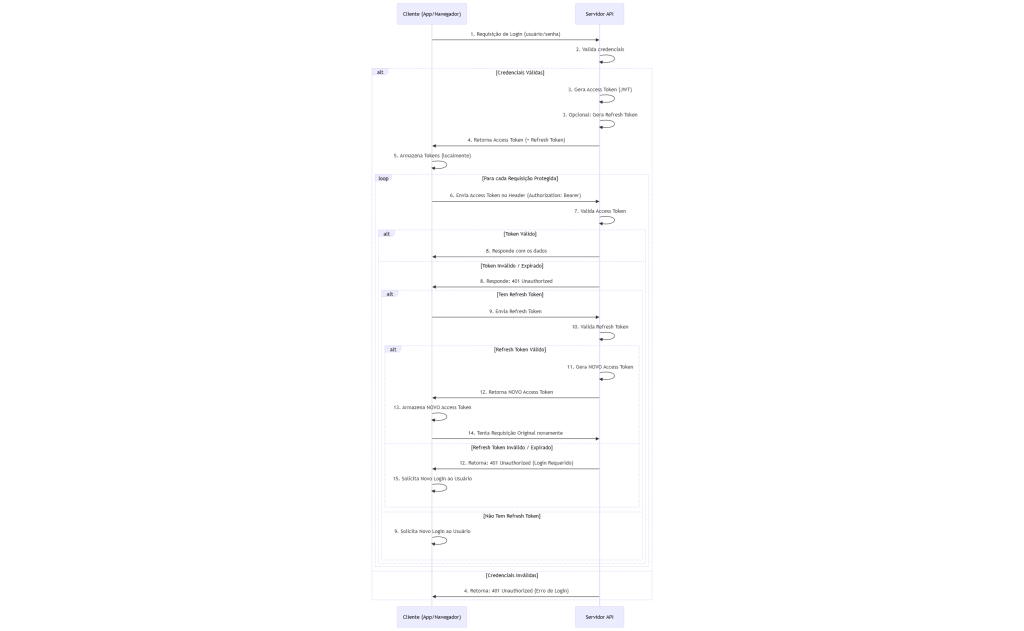

Para visualizar melhor esse fluxo, um diagrama ajuda bastante a fixar a ideia. Pense nele como o roteiro que o token segue:

Acima, você vê a jornada completa de um token desde o login até as requisições subsequentes e até mesmo o processo de renovação via Refresh Token, que explicaremos mais adiante.

Tipos de token de autenticação mais comuns

Bearer Token

Bearer Token É o conceito mais direto. “Bearer” significa “portador”: quem portar o token, tem o acesso. Simples assim. É por isso que ele deve ser tratado como uma senha. O exemplo que vimos acima é um Bearer Token:

Authorization: Bearer 123abc456def

JWT (JSON Web Token)

Hoje, o JWT é o padrão de mercado para Token de autenticação. Ele é genial porque é stateless (auto-contido). Em vez de o servidor ter que consultar um banco de dados para saber quem é você, o próprio token já carrega suas informações (como ID, nome, permissões) no Payload.

O formato é aquele clássico dividido por pontos: Header.Payload.Signature

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.

eyJ1c2VySWQiOiIxMjM0NSIsIm5hbWUiOiJBbmRyZSJ9.

SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

A parte legal é que o Header e o Payload são apenas Base64 codificados. Você pode copiar esse token e colá-lo no debugger online do site jwt.io para ver o conteúdo decodificado na hora.

A mágica está na Signature (Assinatura): ela é uma prova criptográfica que garante ao servidor que o Payload não foi alterado no meio do caminho e que o token foi gerado por ele mesmo.A mágica está na Signature (Assinatura): ela é uma prova criptográfica que garante ao servidor que o Payload não foi alterado no meio do caminho e que o token foi gerado por ele mesmo.

OAuth 2.0

Aqui a galera confunde muito. OAuth 2.0 não é bem um tipo de token, mas sim um protocolo de autorização. É o fluxo que acontece quando você vê o botão “Logar com Google” ou “Logar com GitHub”. Nesse cenário, você (usuário) autoriza o App A (um site qualquer) a acessar seus dados que estão no App B (o Google). O Google então emite um token (que geralmente é um JWT) para o App A, validando esse acesso. É um fluxo de delegação.

Expiração e renovação

Tokens de autenticação não duram para sempre (e nem deveriam). Por segurança, eles têm um tempo de vida curto (ex: 15 minutos, 1 hora). Isso é o tempo de expiração.

“Mas seria péssimo ter que pedir o login para o usuário a cada 15 minutos!”

Correto. É aí que entra a estratégia de Refresh Token. Quando você faz o login, o servidor geralmente devolve dois tokens:

- Access Token (o JWT): Vida curta (ex: 15 min). É usado em todas as requisições.

- Refresh Token: Vida longa (ex: 7 dias). É guardado com mais segurança.

Quando o Access Token expira, a sua aplicação, automaticamente e sem o usuário perceber, usa o Refresh Token para ir ao servidor e pegar um novo Access Token válido. Isso dá o melhor dos dois mundos: segurança (o token principal expira rápido) e boa experiência de usuário (ele não é deslogado).

Boas práticas com tokens de autenticação

Boas práticas (para salvar nos favoritos):

- NUNCA exponha tokens no código-fonte ou em repositórios públicos (use

.env!). - SEMPRE use HTTPS. Sem HTTPS, seu token viaja como texto puro, e qualquer um pode “ouvir” a rede e roubá-lo.

- PREFIRA Access Tokens com tempo curto de expiração (como vimos acima).

- TENHA um plano para revogar tokens (ex: se um usuário troca a senha ou se um token é comprometido).

- ARMAZENE os tokens com segurança no cliente (em HttpOnly cookies para web ou storage criptografado no mobile).

Pode parecer básico, mas é o básico bem feito que separa um projeto amador de um projeto robusto.

Colocando em prática no Postman

Para testar APIs protegidas, o Postman é sua principal ferramenta. Você pode adicionar o token manualmente no Header de cada requisição (na aba Authorization), ou, de forma mais inteligente, usar scripts para salvar o token em uma variável de ambiente após o login e usá-lo automaticamente em todas as requisições seguintes.

O token de autenticação é um pilar da segurança em APIs. Ele garante que o acesso seja controlado sem expor senhas. Entender o fluxo de JWTs e Refresh Tokens é essencial se você trabalha com backend, front-end ou integrações.

E agora que você já sabe o básico, pode seguir para a parte prática:

👉 Como enviar token no Postman

Conclusão: Agora você sabe

Se você chegou até aqui, já entendeu: token de autenticação não é rocket science, mas é o que separa uma API segura de uma “porta aberta”.

É ele que permite que o front-end e o back-end conversem sem precisar “gritar” a senha um para o outro a cada requisição.

Dominar o fluxo (Login → JWT → Refresh Token) é hoje uma habilidade básica, não importa se você mexe com back-end, front-end ou integrações.

Agora que a teoria está clara, é hora de colocar a mão na massa e ver isso funcionando na prática.